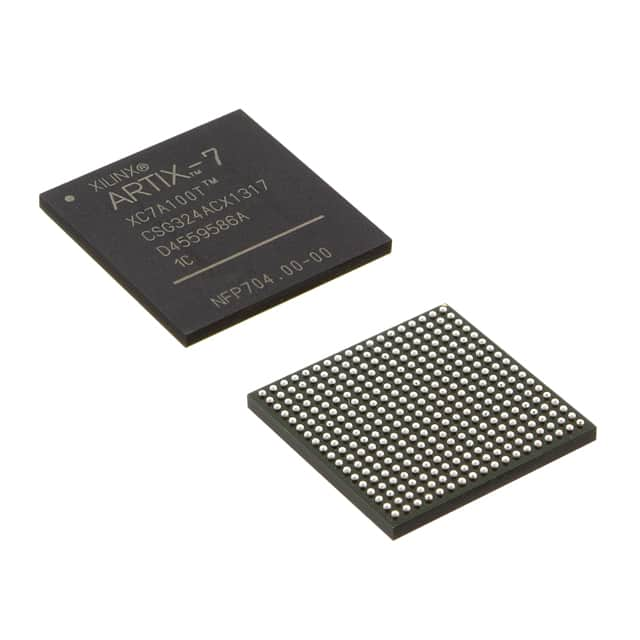

મૂળ IC ચિપ પ્રોગ્રામેબલ XCVU440-2FLGA2892I IC FPGA 1456 I/O 2892FCBGA

ઉત્પાદન વિશેષતાઓ

| TYPE | વર્ણન |

| શ્રેણી | સંકલિત સર્કિટ (ICs) |

| Mfr | AMD Xilinx |

| શ્રેણી | Virtex® UltraScale™ |

|

| બોક્સ |

| સ્ટેન્ડરડી પેકેજ | 1 |

| ઉત્પાદન સ્થિતિ | સક્રિય |

| LABs/CLB ની સંખ્યા | 316620 છે |

| લોજિક તત્વો/કોષોની સંખ્યા | 5540850 છે |

| કુલ રેમ બિટ્સ | 90726400 છે |

| I/O ની સંખ્યા | 1456 |

| વોલ્ટેજ - પુરવઠો | 0.922V ~ 0.979V |

| માઉન્ટિંગ પ્રકાર | સપાટી માઉન્ટ |

| ઓપરેટિંગ તાપમાન | -40°C ~ 100°C (TJ) |

| પેકેજ / કેસ | 2892-BBGA, FCBGA |

| સપ્લાયર ઉપકરણ પેકેજ | 2892-FCBGA (55×55) |

| બેઝ પ્રોડક્ટ નંબર | XCVU440 |

નેટવર્ક સુરક્ષા માટે ટ્રાફિક પ્રોસેસર તરીકે FPGA નો ઉપયોગ કરવો

સુરક્ષા ઉપકરણો (ફાયરવોલ) પર અને ત્યાંથી આવતા ટ્રાફિકને બહુવિધ સ્તરો પર એન્ક્રિપ્ટ કરવામાં આવે છે, અને L2 એન્ક્રિપ્શન/ડિક્રિપ્શન (MACSec) લિંક લેયર (L2) નેટવર્ક નોડ્સ (સ્વીચો અને રાઉટર્સ) પર પ્રક્રિયા કરવામાં આવે છે.L2 (MAC સ્તર) થી આગળની પ્રક્રિયામાં સામાન્ય રીતે ડીપ પાર્સિંગ, L3 ટનલ ડિક્રિપ્શન (IPSec), અને TCP/UDP ટ્રાફિક સાથે એનક્રિપ્ટેડ SSL ટ્રાફિકનો સમાવેશ થાય છે.પેકેટ પ્રોસેસિંગમાં આવનારા પેકેટોનું પદચ્છેદન અને વર્ગીકરણ અને ઉચ્ચ થ્રુપુટ (25-400Gb/s) સાથે મોટા ટ્રાફિક વોલ્યુમ (1-20M) ની પ્રક્રિયાનો સમાવેશ થાય છે.

મોટી સંખ્યામાં કમ્પ્યુટિંગ સંસાધનો (કોર) જરૂરી હોવાને કારણે, NPU નો ઉપયોગ પ્રમાણમાં વધુ ઝડપે પેકેટ પ્રોસેસિંગ માટે થઈ શકે છે, પરંતુ ઓછી વિલંબ, ઉચ્ચ-પ્રદર્શન સ્કેલેબલ ટ્રાફિક પ્રોસેસિંગ શક્ય નથી કારણ કે ટ્રાફિક MIPS/RISC કોરોનો ઉપયોગ કરીને પ્રક્રિયા કરવામાં આવે છે અને આવા કોરોનું શેડ્યૂલ કરે છે. તેમની ઉપલબ્ધતાના આધારે મુશ્કેલ છે.FPGA-આધારિત સુરક્ષા ઉપકરણોનો ઉપયોગ CPU અને NPU-આધારિત આર્કિટેક્ચરની આ મર્યાદાઓને અસરકારક રીતે દૂર કરી શકે છે.

FPGAs માં એપ્લિકેશન-સ્તરની સુરક્ષા પ્રક્રિયા

FPGA એ આગલી પેઢીના ફાયરવોલમાં ઇનલાઇન સુરક્ષા પ્રક્રિયા માટે આદર્શ છે કારણ કે તેઓ ઉચ્ચ પ્રદર્શન, સુગમતા અને ઓછી વિલંબિત કામગીરીની જરૂરિયાતને સફળતાપૂર્વક પૂરી કરે છે.આ ઉપરાંત, એફપીજીએ એપ્લીકેશન-લેવલ સુરક્ષા કાર્યોને પણ અમલમાં મૂકી શકે છે, જે કમ્પ્યુટિંગ સંસાધનોને વધુ બચાવી શકે છે અને કામગીરીમાં સુધારો કરી શકે છે.

FPGA માં એપ્લિકેશન સુરક્ષા પ્રક્રિયાના સામાન્ય ઉદાહરણોનો સમાવેશ થાય છે

- TTCP ઑફલોડ એન્જિન

- નિયમિત અભિવ્યક્તિ મેચિંગ

- અસમપ્રમાણ એન્ક્રિપ્શન (PKI) પ્રક્રિયા

- TLS પ્રક્રિયા

FPGA નો ઉપયોગ કરીને નેક્સ્ટ જનરેશનની સુરક્ષા તકનીકો

અસંખ્ય અસ્તિત્વમાંના અસમપ્રમાણ અલ્ગોરિધમ્સ ક્વોન્ટમ કમ્પ્યુટર્સ દ્વારા સમાધાન માટે સંવેદનશીલ છે.અસમપ્રમાણ સુરક્ષા અલ્ગોરિધમ્સ જેમ કે RSA-2K, RSA-4K, ECC-256, DH અને ECCDH ક્વોન્ટમ કમ્પ્યુટિંગ તકનીકો દ્વારા સૌથી વધુ પ્રભાવિત છે.અસમપ્રમાણ અલ્ગોરિધમ્સ અને NIST માનકીકરણના નવા અમલીકરણની શોધ કરવામાં આવી રહી છે.

પોસ્ટ-ક્વોન્ટમ એન્ક્રિપ્શન માટેની વર્તમાન દરખાસ્તોમાં રિંગ-ઓન-એરર લર્નિંગ (R- LWE) પદ્ધતિનો સમાવેશ થાય છે.

- પબ્લિક કી ક્રિપ્ટોગ્રાફી (PKC)

- ડિજિટલ હસ્તાક્ષરો

- કી રચના

સાર્વજનિક કી સંકેતલિપીના સૂચિત અમલીકરણમાં કેટલીક જાણીતી ગાણિતિક ક્રિયાઓ (TRNG, ગૌસિયન નોઈઝ સેમ્પલર, પોલીનોમીયલ એડિશન, દ્વિસંગી બહુપદી ક્વોન્ટિફાયર ડિવિઝન, ગુણાકાર, વગેરે) નો સમાવેશ થાય છે.આમાંના ઘણા અલ્ગોરિધમ્સ માટે FPGA IP ઉપલબ્ધ છે અથવા FPGA બિલ્ડિંગ બ્લોક્સનો ઉપયોગ કરીને કાર્યક્ષમ રીતે અમલ કરી શકાય છે, જેમ કે DSP અને AI એન્જિન (AIE) હાલના અને આગામી પેઢીના Xilinx ઉપકરણોમાં.

આ વ્હાઇટ પેપર પ્રોગ્રામેબલ આર્કિટેક્ચરનો ઉપયોગ કરીને L2-L7 સુરક્ષાના અમલીકરણનું વર્ણન કરે છે જે એન્ટરપ્રાઇઝ નેટવર્ક્સમાં એજ/એક્સેસ નેટવર્ક્સ અને નેક્સ્ટ જનરેશન ફાયરવૉલ્સ (NGFW)માં સુરક્ષા પ્રવેગ માટે તૈનાત કરી શકાય છે.